WAF (Web Application Firewall)

Yazar:Emine Zeynep BULAK

Günümüzün aşırı bağlantılı dünyasında, web uygulamaları işletmelerden bireysel kullanıcılara kadar herkes için büyük önem taşır. Çevrimiçi bankacılık, e-ticaret...

Günümüzün aşırı bağlantılı dünyasında, web uygulamaları işletmelerden bireysel kullanıcılara kadar herkes için büyük önem taşır. Çevrimiçi bankacılık, e-ticaret...

- 19 Aralık 2024

Cyber Kill Chain

Yazar: BERAT KOLAY

Siber saldırıları analiz edebilmek amacıyla çeşitli modellerden birisi olan ve Locheed Martin firması tarafından geliştirilen cyber kill chain...

Siber saldırıları analiz edebilmek amacıyla çeşitli modellerden birisi olan ve Locheed Martin firması tarafından geliştirilen cyber kill chain...

- 13 Aralık 2024

SSRF Tehdit Potansiyeli

Yazar: Emine Zeynep Bulak

SSRF zafiyetinin tespit edilmesi, siber güvenlik açısından kritik öneme sahiptir. Bu yazıda, SSRF zafiyetini tespit etmek için...

SSRF zafiyetinin tespit edilmesi, siber güvenlik açısından kritik öneme sahiptir. Bu yazıda, SSRF zafiyetini tespit etmek için...

- 2 Aralık 2024

Blokchain Nedir?

Yazar: Ayşenur Karabulut

Blockchain, bir bilgisayar ağının düğümleri arasında paylaşılan dağıtılmış bir veritabanı veya defterdir. Kripto para sistemlerindeki önemli rolleriyle, güvenli...

Blockchain, bir bilgisayar ağının düğümleri arasında paylaşılan dağıtılmış bir veritabanı veya defterdir. Kripto para sistemlerindeki önemli rolleriyle, güvenli...

- 2 Aralık 2024

Zero Day Saldırısı Nedir?

Yazar: Ayşenur Karabulut

Zero day saldırıları, siber dünyada, yazılımın geliştiricilerinin dahi henüz farkında olmadığı güvenlik açıklarının kötü niyetli aktörler tarafından keşfedilmesi...

Zero day saldırıları, siber dünyada, yazılımın geliştiricilerinin dahi henüz farkında olmadığı güvenlik açıklarının kötü niyetli aktörler tarafından keşfedilmesi...

- 2 Aralık 2024

Yazılım Güncellemeleri ve Yamalar

Yazar: Ayşenur Karabulut

Bir yazılım güncellemesi, 'yama' olarak da bilinir, bir bilgisayara veya başka bir cihaza zaten yüklenmiş olan bir...

Bir yazılım güncellemesi, 'yama' olarak da bilinir, bir bilgisayara veya başka bir cihaza zaten yüklenmiş olan bir...

- 31 Ekim 2024

Mobil Cihaz Güvenliği

Yazar: Ayşenur Karabulut

Bu blog yazısında, mobil güvenliğin neden önemli olduğunu, mobil cihazlara yönelik yaygın tehditleri, mobil güvenliğin nasıl çalıştığını, mobil...

Bu blog yazısında, mobil güvenliğin neden önemli olduğunu, mobil cihazlara yönelik yaygın tehditleri, mobil güvenliğin nasıl çalıştığını, mobil...

- 31 Ekim 2024

Siber Güvenlik için Şifre Yönetimi İpuçları ve Güvenli Şifre Oluşturma

Yazar: Emine Zeynep BULAK

Dijital dünyada siber saldırılar hızla artarken, kişisel ve kurumsal verilerin güvenliği her zamankinden daha önemli hale gelmiştir....

Dijital dünyada siber saldırılar hızla artarken, kişisel ve kurumsal verilerin güvenliği her zamankinden daha önemli hale gelmiştir....

- 31 Ekim 2024

Siber Hijyen (Dijital Dünyada Güvenliğin Temeli)

Yazar: Emine Zeynep BULAK

Son 20 yılda çevrim içi dünya, sosyal medyadan finansal işlemlere, çevrim içi iletişimden uzaktan çalışma yöntemlerine, e-ticaretten...

Son 20 yılda çevrim içi dünya, sosyal medyadan finansal işlemlere, çevrim içi iletişimden uzaktan çalışma yöntemlerine, e-ticaretten...

- 31 Ekim 2024

En önemli siber güvenlik tehditleri

The page discusses the top cybersecurity threats, including malware, DoS attacks, phishing, and SQL injections. It also provides best practices...

- 19 Eylül 2024

Dijital Adli Bilişim Sürecinde Ana Adımlar Nelerdir?

Dijital adli bilişim sürecinde ana adımlar; olayın tanımlanması, verilerin korunması ve toplanması, incelenmesi ve analiz edilmesi, raporlama ve sunum yapılması...

- 19 Eylül 2024

Dijital Adli Bilişim Laboratuvarı Nedir? Önemi, İşleyişi ve Faydaları

Dijital Adli Bilişim Laboratuvarları, dijital cihazlar ve veriler üzerinde adli soruşturmalar yürütmek için tasarlanmış özel tesislerdir. Bu laboratuvarlar, dijital kanıtların...

- 19 Eylül 2024

Sızma (Penetrasyon) Testi Nedir? Önemi, Süreci, Araçları, Yöntemleri, Türleri ve Faydaları

Sizma (Penetrasyon) testi, sistemlerde, ağlarda veya uygulamalarda saldırganların suistimal etmeden önceki güvenlik açıklarını belirleyen proaktif bir siber güvenlik yaklaşımıdır. Süreç,...

- 9 Ağustos 2024

Blue Team ve Red Team Nedir? Rolleri, İşlevleri ve Siber Güvenlikteki Önemi

Blue Team ve Red Team, siber güvenlikte kritik roller oynar; Blue Team savunma ve izleme üzerine odaklanırken, Red Team saldırıları...

- 9 Ağustos 2024

OSINT Nedir? Nasıl Çalışır? Siber Güvenlikteki Rolü ve Karşılaşılan Zorluklar

Açık Kaynak İstihbaratı (OSINT) ve siber güvenlikteki önemi. OSINT, kamuya açık bilgilerin toplanması ve analiz edilmesi yoluyla tehdit istihbaratı, olay...

- 9 Ağustos 2024

Siber Tehdit İstihbaratını (CTI) Nedir?

Siber Tehdit İstihbaratı (CTI), işletmelerin siber tehditlere karşı proaktif savunma yapmasını sağlar. CTI, tehditleri önceden tespit ederek güvenlik duruşunu güçlendirir...

- 8 Ağustos 2024

Pass The Ticket

Yazar: Onur Savaş

Pass-the-ticket saldırısı, Windows Active Directory ortamında bilet adı verilen kimlik doğrulama bilgilerinin çalınmasını ve yeniden kullanılmasını içeren bir...

- 30 Ocak 2024

Adli Bilişimin Önemi

Küçük yerel bir işletme veya dünya devi bir şirket fark etmez, kurumsal yapının omuriliği bilgi işlem altyapısıdır. Mahiyetine bakmaksızın, bilgi...

- 26 Ocak 2024

Dijital Delil Tespiti Nasıl İstemeliyim?

Dijital Delil Tespiti Nasıl İstemeliyim? Türkiye’de veya dünyanın neresinde olursa olsun, ADALET önemli bir yapı taşıdır. İnsanların yaşadıkları toplumlarda hava...

- 26 Ocak 2024

Kvkk Veri İhlali ve Uzman Görüşü

Bilişim dünyasıyla az çok ilişkisi olan herkes tarafından iyi bilinir ki alınan her türlü güvenlik önlemine rağmen kişisel veya kurumsal...

- 26 Ocak 2024

Web Güvenlik Değil

Web Güvenlik Değil. Google nihayet bu hafta Chrome’da bilgi toplayan HTTP sayfalarını “Güvenli Değil” olarak işaretlemeye başladı....

- 26 Ocak 2024

ADOBEDE BEŞ GÜVENLIK AÇIĞI

ADOBEDE BEŞ GÜVENLIK AÇIĞI ; Adobede bulunan beş güvenlik açığı. Bu açıklar, uzaktan kod yürütme, dosyaların silinmesi veya bilgi sızıntısı...

- 26 Ocak 2024

APT Saldırısı Nedir?

APT saldırıları, hedef olarak devletler, devlet kurumları, büyük firmaları seçen ve diğer siber saldırı türlerinden farklı olarak uzun vadeli erişimin...

- 26 Ocak 2024

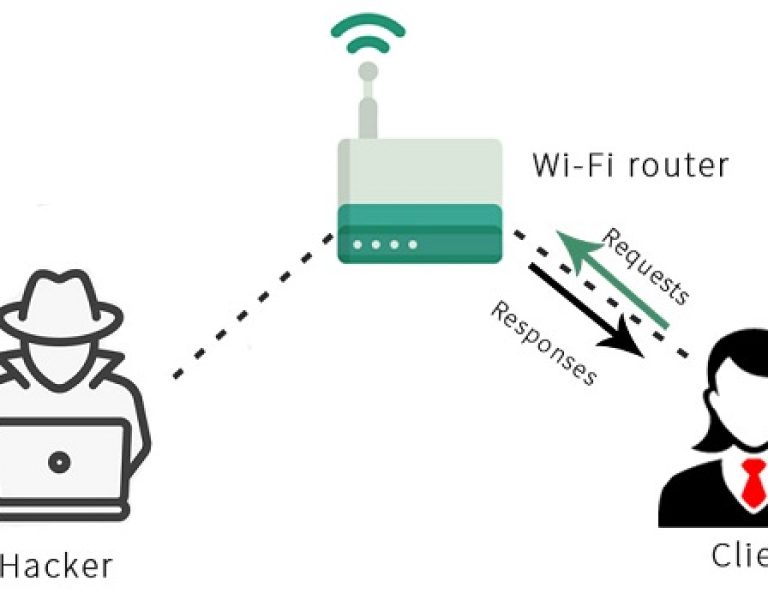

MITM (Ortadaki Adam) Saldırıları

Ortadaki adam saldırısı, iki ağ cihazı arasındaki iletişimin manipüle edilmesidir. İki cihazın arasına giren saldırgan iletişimi dinleyebilir, sonlandırabilir yada sahte...

- 26 Ocak 2024

KVKK Kapsamında Sızma Testi ve Teknik Tedbirler

KVKK Kapsamında Sızma Testi ve Teknik Tedbirler. Sürekli gelişmekte olan teknoloji sektörünün büyümesi ve yaygınlaşmasıyla beraber teknolojiyi sömürmeye çalışan bilgisayar...

- 26 Ocak 2024

Ransomware (Fidye Yazılım) Saldırıları

Türkçeye fidye yazılımı olarak çevirebileceğimiz, günümüzde birçok şirket, kurum ve son kullanıcıyı hedef alan bulaştığı sistemin verilerini güçlü bir şifreleme...

- 26 Ocak 2024

Saldırı Tespit/Önleme Sistemleri ve Birleşik Tehdit Yönetimi Sistemleri (IPS/IDS ve UTM)

Hızla büyüyen ve dijitalleşen dünyamızda verilerimizin güvenliği en büyük sorunların başında gelmektedir. Kullanıcıların ihtiyaçlarını karşılamaya yönelik bulunan dijital ortamlarda birçok...

- 26 Ocak 2024

DC-Shadow

Nesneler ve şemalar dahil olmak üzere AD verilerini, meşru bir Etki Alanı Denetleyicisinin (DC) davranışını kaydederek (veya etkin olmayan bir...

- 24 Ocak 2024

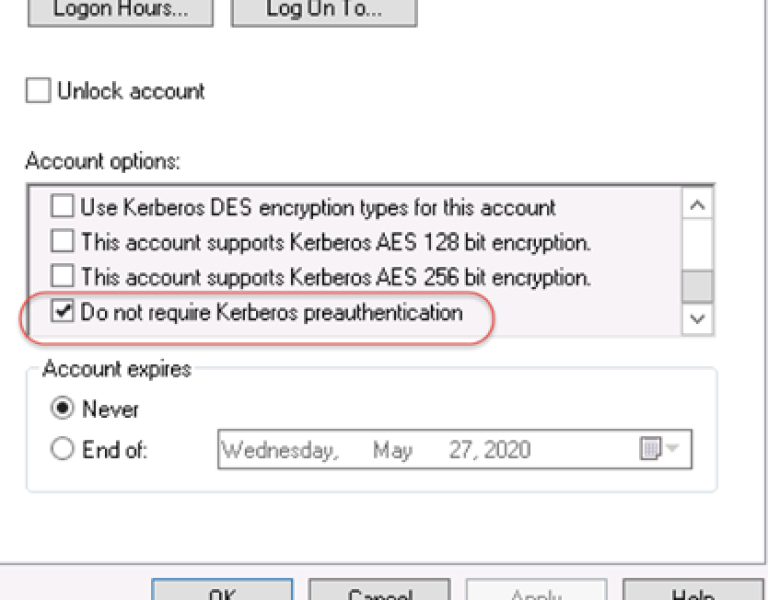

AS-REP Roasting

AS-REP Roasting, kurumsal bir etki alanı ortamında kullanıcı hesapları oluştururken yanlış yapılandırmalardan yararlanan Active Directory ekosistemi için popüler bir saldırı...

- 1 Eylül 2023

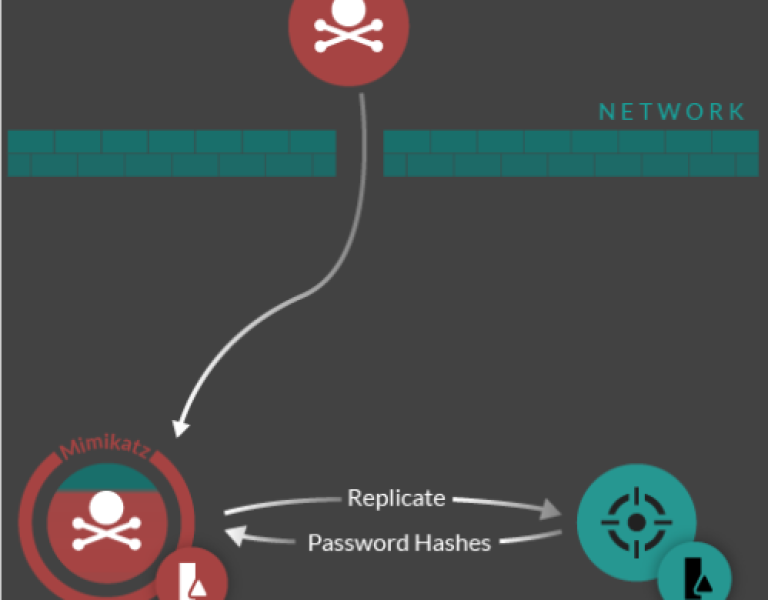

DCSync Attack

DCSync saldırısı, tehdit aktörlerinin etki alanı denetleyicisi gibi davranan süreçler çalıştırdığı ve AD bilgilerini çoğaltmak için Directory Replication Service (DRS)...

- 1 Eylül 2023

Son gönderiye ulaşıldı.